2025 年 11 月 06 日

アサヒ GHD を攻撃した Qilin ランサムウェアグループの一般的な TTP

~ 2025 年 9-10 月の脅威動向と代表的な攻撃(後編) ~

前編「Red Hat 社を襲った攻撃」はこちら

2. アサヒ GHD への攻撃

2025 年 9 月末にアサヒ GHD に対するサイバー攻撃が発生しました。今回は、攻撃者として名乗りを上げているランサムウェアグループ「Qilin」の標的となっている業種や一般的な攻撃の手口、サプライチェーン等の侵入経路について解説します。

また Qilin による同様の被害を懸念している読者の皆さんに向けて、この種の攻撃者が自社に対して攻撃を仕掛けているかどうか、また既に仕掛けたのかどうかをチェックする方法もお伝えします。

2-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | Qilin ランサムウェアグループ |

| When(いつ) | 2025 年 9 月末ごろからシステム障害が観測される。 |

| Where(どこで) | N/A |

| What(何を) | N/A |

| Why(なぜ) | N/A |

| How(どのように) | N/A ※一般的な Qilin ランサムウェアグループは、認証情報の漏洩や闇市場での購入、フィッシングによるマルウェア送付、誤公開を含む設定ミスや脆弱性の悪用などによって侵入します。 |

| 回避策 | N/A ※一般的な Qilin ランサムウェアグループでは、基本対策として、多要素認証の導入、フィッシング対策を含むユーザー教育、脆弱性管理の徹底が重要です。 |

2-2. Who(誰が)

攻撃者

本攻撃に対しては「Qilin ランサムウェアグループ」が犯行声明を出しています。

1. Qilin Ransomware Group ( 別名:Agenda Ransomware Group, Agenda Crypt)

Qilin ランサムウェアグループ(別名 Agenda ランサムウェアグループ)は、2022 年以降、最も活発なランサムウェアグループの一つとして台頭しており、直近では 151 件の攻撃を仕掛け、複数の国で医療、建設、食品加工など様々な業界を標的としています。

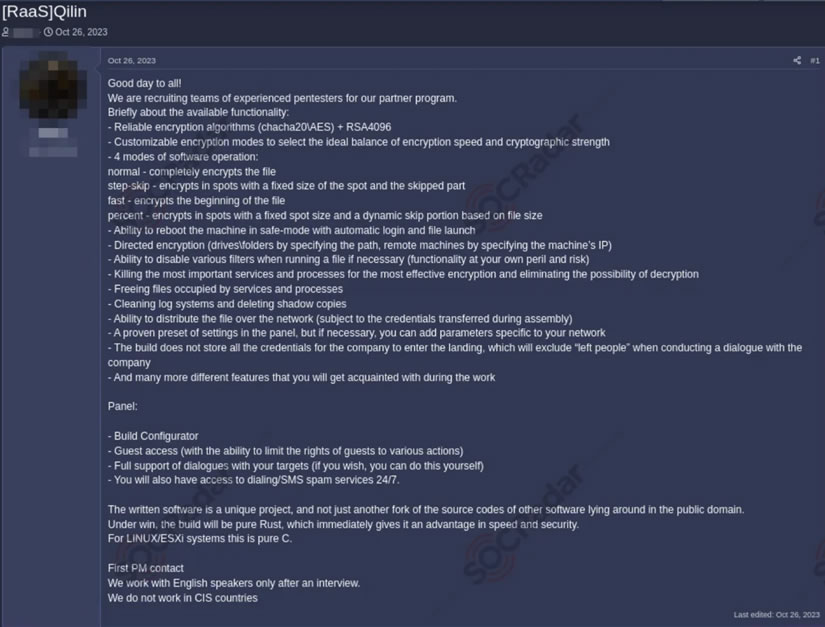

Qilin は、ロシア語圏限定のフォーラム RAMP(Ransom Anon Market Place の略)で宣伝されており、ロシア語話者が中心となっているグループと考えられています。2023 年後半には仲間を募っている様子が確認されています。

(画像は Barracuda:Qilin ransomware is growing, but how long will it last?より引用)

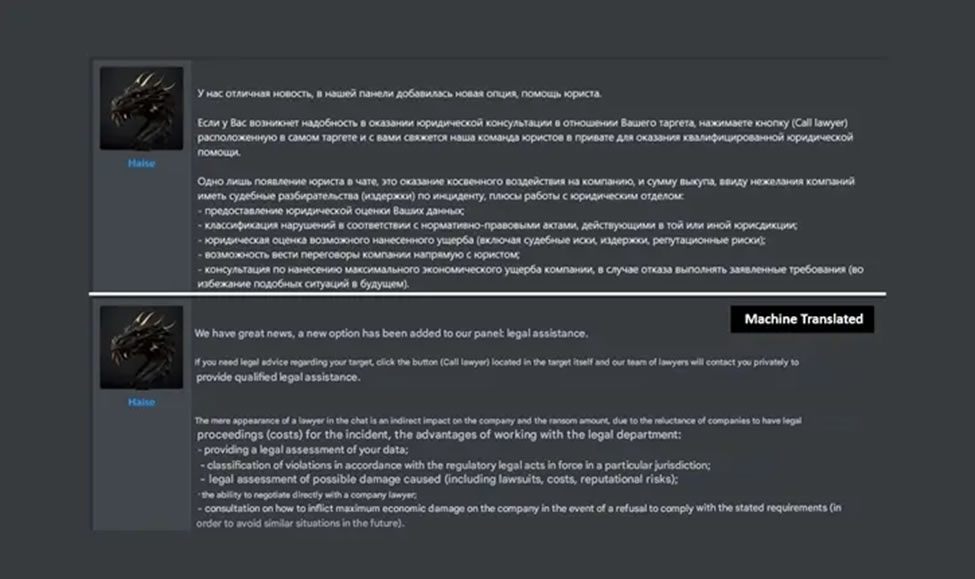

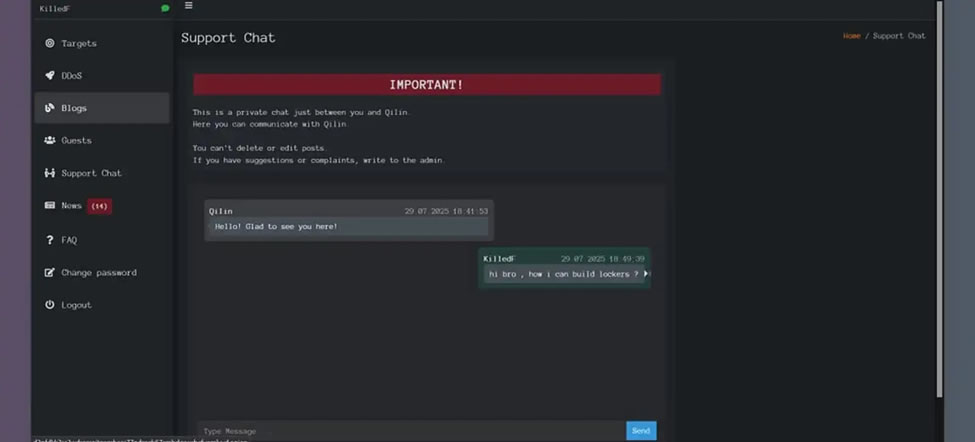

RaaS としてのサポートもしっかり行っており、2025 年 6 月には Qilin の管理者である Haise 氏が RAMP に投稿し、RaaS パネル(アフィリエイトに提供される RaaS インフラを管理するパネル)に「弁護士へ電話」という機能を追加すると発表しました。これは、アフィリエイトが恐喝交渉をうまく進めるための法的アドバイスを提供するものです。

(画像は SANS:The Evolution of Qilin RaaSより引用)

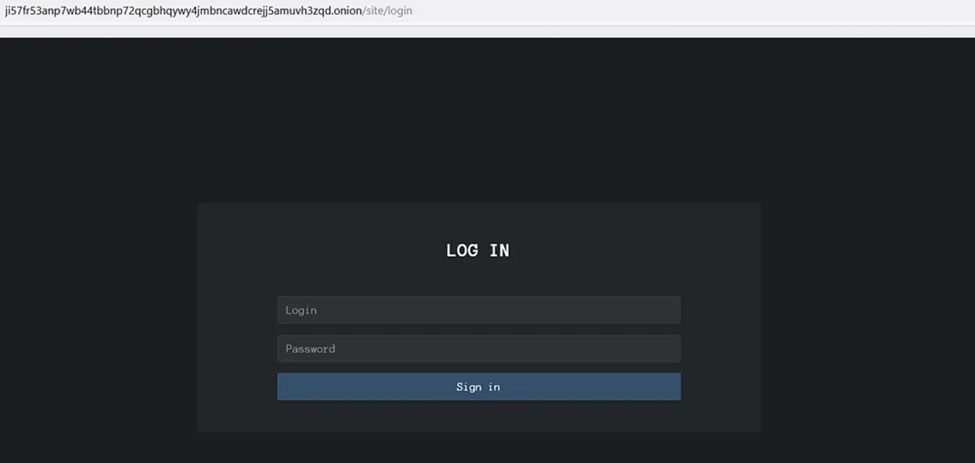

(画像は GBHackers:Qilin Ransomware Affiliate Panel Login Credentials Exposed Onlineより引用)

(画像は GBHackers:Qilin Ransomware Affiliate Panel Login Credentials Exposed Onlineより引用)

被害者

複数の国で医療、建設、食品加工など様々な業界を標的としています。標的地域には、オーストラリア、カナダ、英国、米国などが含まれます。

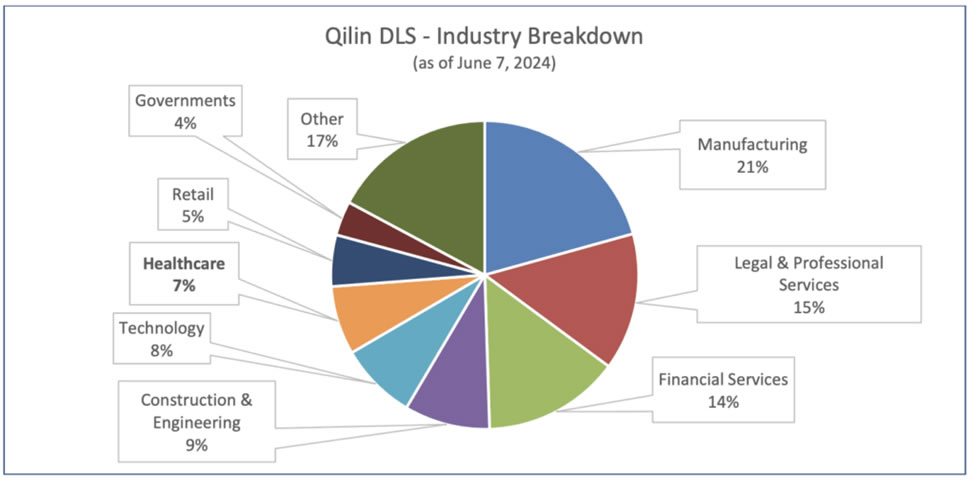

DHS の資料には、2024/06/7 時点の標的となった業界のグラフが載っていますが、製造業、法律・専門サービス、金融サービス・医療等を標的としています。特に、高い身代金を要求するために価値の高いデータを持つ大規模な組織を標的としています。

(画像は HHS:Threat Profile Qilin, aka Agenda Ransomwareより引用)

2-3. When(いつ)

以下、現時点で判明している範囲での被害者の時系列になります。

| 日時 | 内容 | データソース |

|---|---|---|

| 2025/9/29 | アサヒグループホールディングス株式会社が、同社内のお知らせにて「サイバー攻撃によるシステム障害発生について」を発表。緊急事態対策本部を同日に立ち上げ済み。 現時点で個人情報や顧客データなどの外部への流出は確認されていないが、以下の業務が停止しているとの報告。

|

サイバー攻撃によるシステム障害発生について |

| 2025/10/3 | 同社のお知らせにて情報更新。サーバーがランサムウェアによる攻撃を受けたことを確認した旨、また情報漏えいの可能性を示す痕跡が確認された旨を追記。 システム遮断により、社外の方々からの電子メール受信ができない状況。 また下記の国内グループ各社の受注・出荷を含めた各種業務に影響しているとの発表。

|

サイバー攻撃によるシステム障害発生について(第 2 報) |

| 2025/10/7 | DarkWeb にて Qilin ランサムウェアグループが犯行声明。 | Discovered by ransomware.live: 2025-10-07 |

| 2025/10/8 | 同社のお知らせにて情報更新。今回の攻撃によって当社から流出した疑いのある情報をインターネット上で確認。流出した疑いのある情報の内容や範囲は調査中。今回の攻撃は日本国内のシステムに影響を与えており、海外のシステムが影響を受けた事実は現時点では確認されていない。 | サイバー攻撃によるシステム障害発生について(第 3 報) |

| 2025/10/14 | 同社のお知らせにて情報更新。調査を進めている中で、個人情報が流出した可能性のあることがあることが判明。個人情報保護に関わる法令にのっとり、適切な措置を講じるとの発表。 | サイバー攻撃によるシステム障害発生について(第 4 報) |

| 2025/10/14 | 今回のサイバー攻撃により 2025 年 12 月期第 3 四半期決算発表を延期するとの発表。 | サイバー攻撃によるシステム障害発生に伴う 2025 年 12 月期第 3 四半期決算短信の開示が四半期末後 45 日を超えることに関するお知らせ |

| 2025/10/15 | Qilin ランサムウェアグループによる脅迫(再掲) | Discovered by ransomware.live: 2025-10-15 |

2-4. Where(どこで)

N/A

2-5. What(何を)

N/A

2-6. Why(なぜ)

N/A

2-7. How(どのように)

N/A

2-8. Qilin ランサムウェアグループの一般的な TTP

以下では、Qilin ランサムウェアグループの一般的な TTP(戦術・技術・手順)をまとめています。

一般的には

- 「認証情報」を漏洩させる or DarkWeb で購入する

- フィッシング等を介してユーザに直接マルウェアを送り込む

- 公開されている(誤って公開されていたものも含む)アプリケーションの設定ミスや脆弱性を狙う

という形で侵入してきています。

侵入経路としては

- 本社

- 支社・グループ企業等、セキュリティが弱い箇所

- ソフトウェアサプライチェーン攻撃(使用しているソフトの製造元を狙う)

等が考えられます。

初期アクセス (Initial Access)

フィッシング等を利用

- フィッシングメールや、被害者を悪意のあるリンクをクリックさせる、スピアフィッシングキャンペーン

- Google Chrome を標的とした Infostealer マルウェア

- 侵害されたアカウントを用いて組織の VPN へのアクセス

- 公開されているアプリケーションやインターフェースをエントリポイントとして悪用する。一般的な例としては、Citrix や RDP 等

脆弱性等を利用

- FortiGate および FortiProxy デバイスの脆弱性 (リモートコード実行が可能になる)

- CVE-2024-21762: 境界外書き込みによるリモートコード実行脆弱性

- CVE-2024-55591: 特権昇格への認証を迂回できる脆弱性

- SAP Netwaver のゼロデイ脆弱性(リモートコード実行が可能になる)

- CVE-2025-31324: 攻撃者が実行可能バイナリをアップロードできる脆弱性

水平移動 (Lateral Movement)

基本的には Remote Services, Remote Desktop Protocol, SSH を使用して、水平移動を行います。

また、SimpleHelp RMM の以下の脆弱性を利用して、リモートコード実行、特権のエスカレーション、および情報開示を実現しているそうです。

- CVE-2024-57726

- CVE-2024-57727

- CVE-2024-57728

2-9. 自社システムが同様の被害に合っているか確認するには

同じ様に Qilin ランサムウェアグループによって攻撃を受けてしまっているかもしれない、と心配されている方も多いかもしれません。以下では、Qilin ランサムウェアグループを例に、この種の攻撃者が自社に対して攻撃を仕掛けているかどうか、また既に仕掛けたのかどうかをチェックする方法を見てみましょう。

まず、Qilin ランサムウェアグループの特徴としては、特に初期アクセスでは

- 漏洩した認証情報を使用する

- 脆弱性を悪用する

の二種類になりますので、それぞれ見ていきたいと思います。

1. 認証情報漏洩

認証情報漏洩を調べることが出来る OSINT ツールは幾つかあります。例えば有名なところでは

等があります。以下では HaveIBeenPwned を例に取ってみてみます。

1. HaveIBeenPwned とは

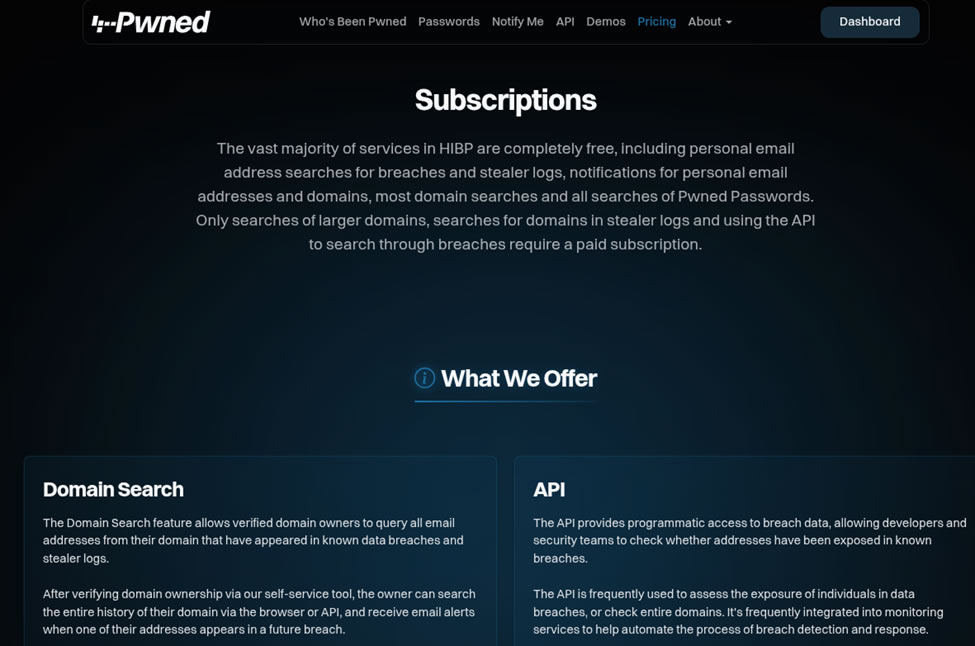

HavaIBeenPwned は、オーストラリアのサイバーセキュリティ専門家である Troy Hunt 氏が立ち上げたサイトです。自分の個人情報が流出していないか、企業の情報漏洩によって流出したデータの一部に含まれていないかを確認することができるサイトで、10 年以上の歴史があります。

各国政府等にも欠かせないツールとなっていて、英国、オーストラリア、ルーマニア等の政府と協力してドメインでの侵害等を監視しています。

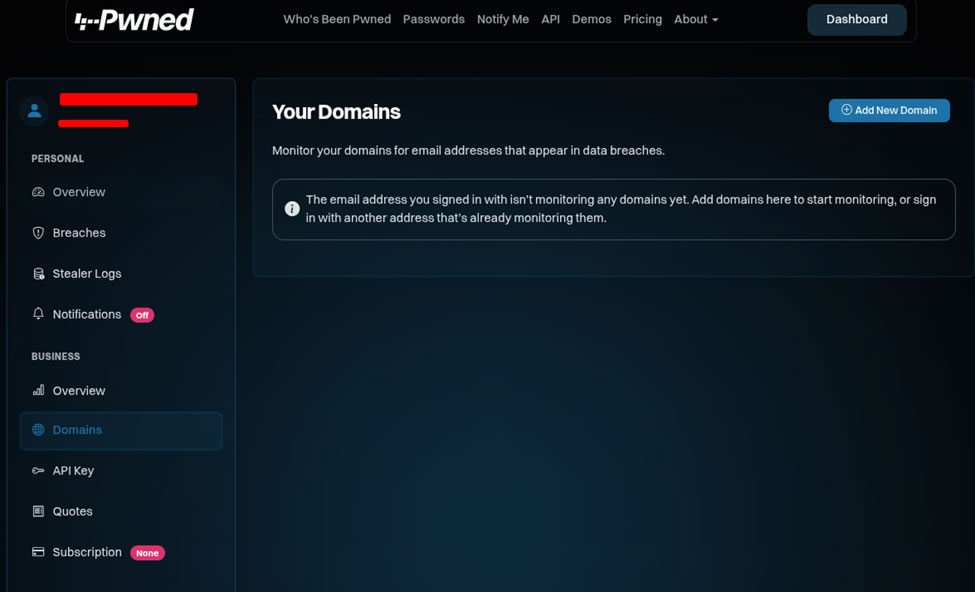

HaveIBeenPwned は無償でも使用できますが、サブスクリプションモデルになっていて、有償プランにするとドメインでの検索をすることが出来ます。

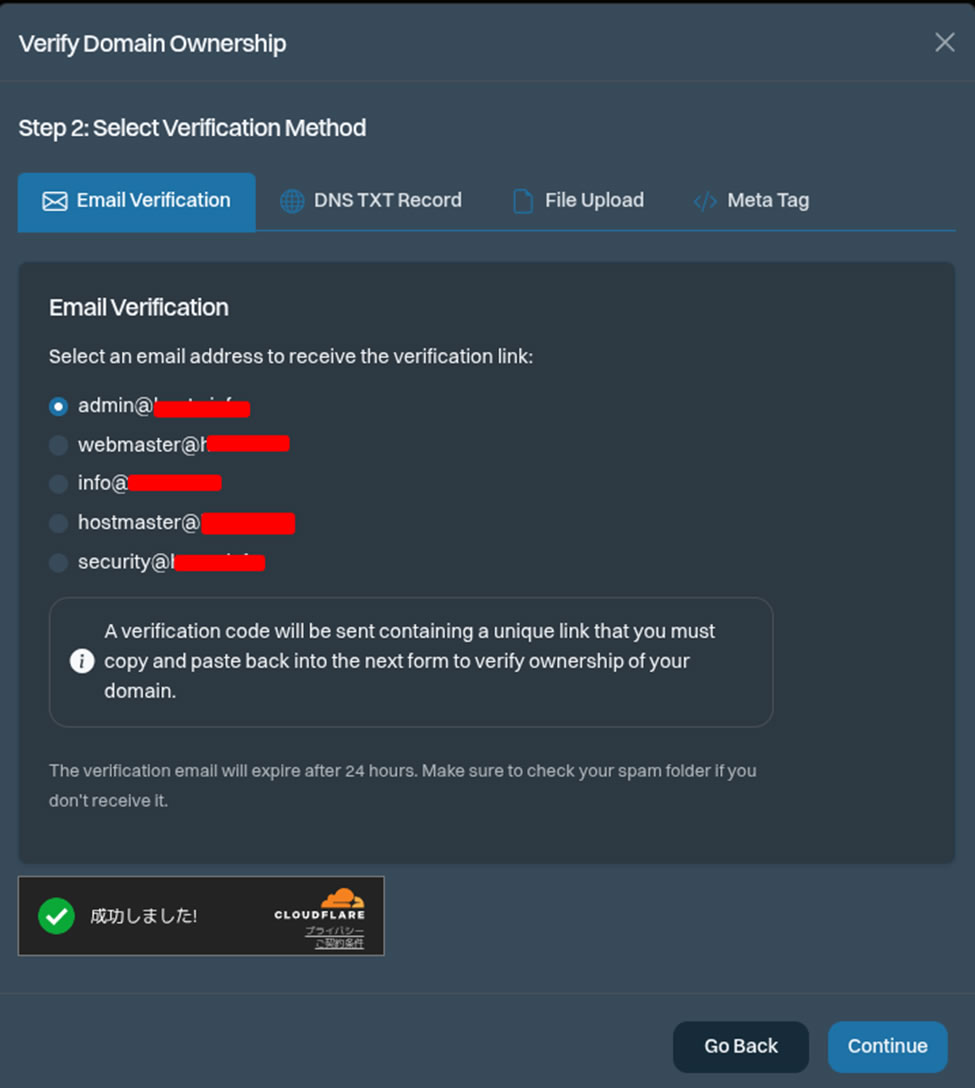

まず有償のプランを購入していることが前提ですが、その場合には当然ですが悪用を防ぐため、「本当にあなたがそのドメインに関する漏洩情報を検索する権限があるのか」ということで E-Mail や DNS TXT レコード等によるチェックが入りますので、気をつけてください。

2. 認証情報漏洩のチェック

Qilin ランサムウェア等、最近のランサムウェアグループは、(広義の)サプライチェーンを狙って攻撃を行い弱い部分を狙ってきますので、単純に自社のドメインを調べるだけでは足りなくなっています。

- 会社のドメインで、認証情報の漏洩がないかを確認します。

- 会社の支社(海外支社など)のドメインがあれば、それらの認証情報の漏洩がないかを調べます。

- 直近で買収や経営統合を行っている場合には、その統合する相手のドメイン(当然その相手の支社も含む)で、認証情報の漏洩がないかを確認します。

2. 脆弱性経由での侵入

脆弱性経由での侵入があったと仮定して、どのような脆弱性を使って入ってきたのかを考えてみましょう。

1. 脅威アクターが利用している脆弱性の確認

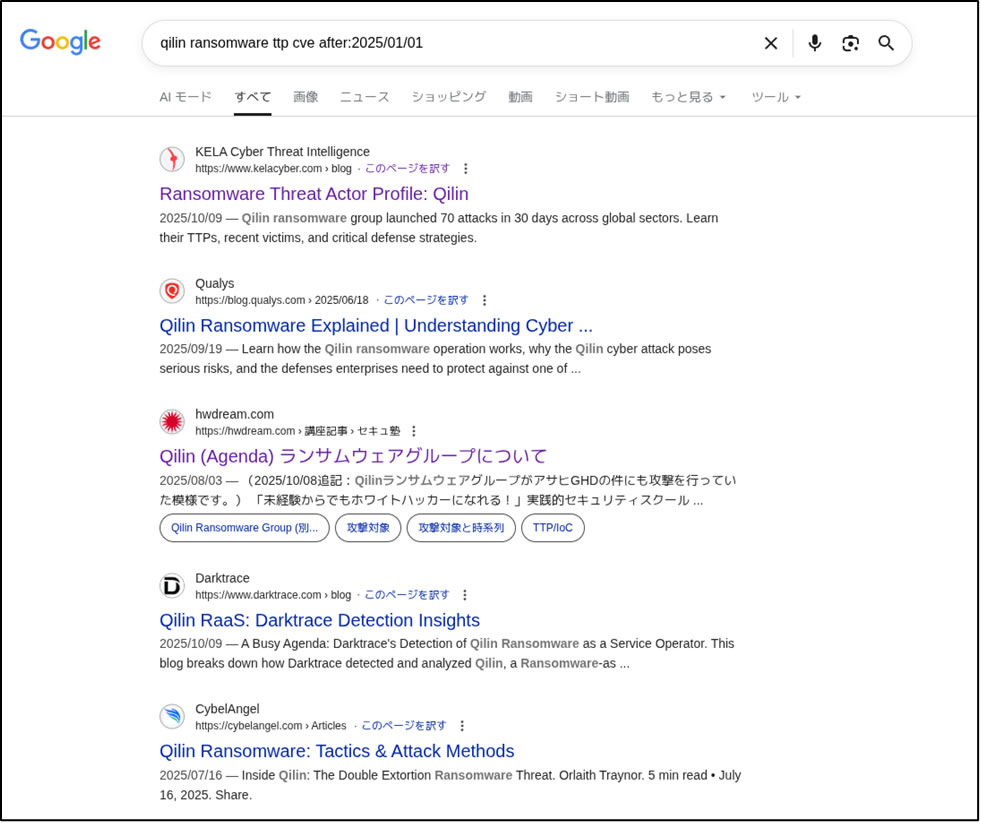

例えば Google で

「Qilin ransomware TTP CVE」

等と検索すると、Qilin ランサムウェアグループが使用する TTP や脆弱性に関するレポートが確認できます。

ここで検索する際のコツとしては、やはり新しい情報が欲しいので、「after:yyyy/mm/dd」を使って日付指定を入れて検索することです。古い情報でも、未だにそれを使って攻撃をしてくる可能性があるので、重要です。加えて、脅威アクターは刻一刻と攻撃方法を変更していますので、出来る限り新しい情報を含めて TTP や脆弱性を確認したほうが良いでしょう。

また情報源としても信頼できる情報源と、信頼に乏しい情報源があります。一般的には

- 政府・外郭団体などの機関のレポート

- セキュリティベンダーのレポート

- 大手メディアのニュース・IT 系のニュースサイトなど

- 個人のブログ

- SNS

の様に考えられるので、上記でいうとなるべく 3. 以上の情報源から情報をつかむのがコツになります。

2. 自社の製品の確認

脅威アクターが使用する脆弱性がわかったら、「その製品を自社で使用しているか」を確認します。

例えば、Qilin では下記の脆弱性が初期アクセスで使用が確認されています。

- FortiGate および FortiProxy デバイスの脆弱性 (リモートコード実行が可能になる)

- CVE-2024-21762: 境界外書き込みによるリモートコード実行脆弱性

- CVE-2024-55591: 特権昇格への認証を迂回できる脆弱性

- SAP Netwaver のゼロデイ脆弱性(リモートコード実行が可能になる)

- CVE-2025-31324: 攻撃者が実行可能バイナリをアップロードできる脆弱性

自社でまず Fortinet 製品・SAP 製品を確認し、それぞれの脆弱性に該当する製品・バージョンを使用しているかを確認します。

もし使用している場合には、なるべく早く脆弱性の対応(ファームウェア等を更新する、または上げられないものであれば代替の緩和策を確認する)を実施しましょう。

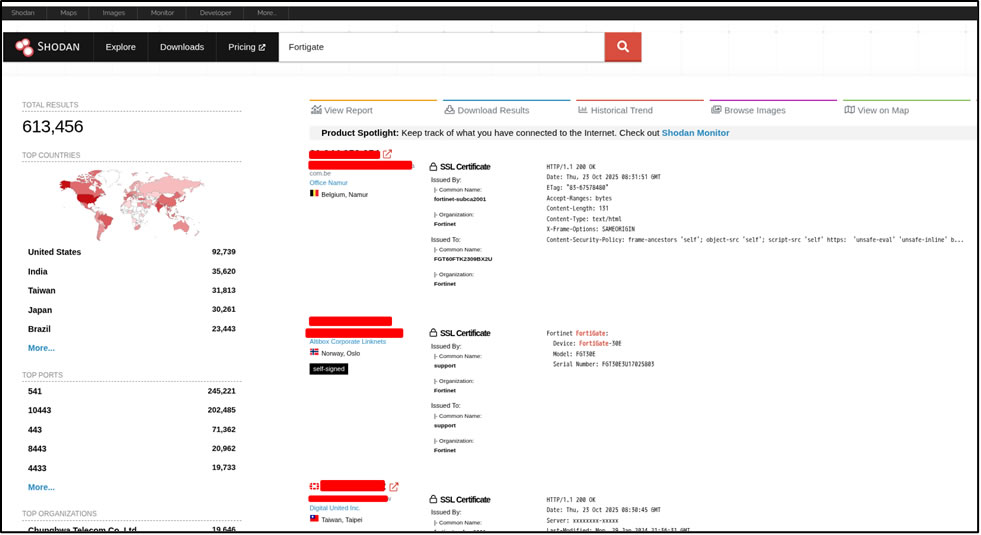

ちなみに Shodan で「FortiGate」として検索すると、Internet に接続されている FortiGate 製品を検索できます。このように、現在ではどの製品を使っているのかは簡単に検索できるため、「うちが何を使っているかはバレていないので大丈夫」と思っていると酷い目に遭います。

2-10. Qilin ランサムウェアグループに対する一般的な緩和・対策

基本的な対策として

- 多要素認証(MFA)の適用

- ユーザー教育(フィッシングへの対策等)

- 脆弱性管理

等が対策となります。

2-11. 参考情報

- Qilin (Agenda) ランサムウェアグループについて

- サイバー攻撃によるシステム障害発生について

- サイバー攻撃によるシステム障害発生について(第 2 報)

- サイバー攻撃によるシステム障害発生について(第 3 報)

- サイバー攻撃によるシステム障害発生 について (第 4 報)

- サイバー攻撃によるシステム障害発生に伴う 2025 年 12 月期第 3 四半期決算短信の開示が四半期末後 45 日を超えることに関するお知らせ

- Qilin ransomware is growing, but how long will it last?

- Under the Spotlight: RAMP Forum

- The Evolution of Qilin RaaS

- HC3: Threat Profile Qilin, aka Agenda Ransomware

- Qilin Ransomware Affiliate Panel Login Credentials Exposed Online

2025 年 9-10 月の脅威動向一覧

2025 年 9-10 月の脅威動向を見るために、以下で発生したインシデント・攻撃を羅列します。

- 国際関係に起因するインシデント・攻撃

- Amazon が Microsoft365 を狙う APT29 を阻止

- ペンシルバニア州司法長官事務所がランサムウェア被害に

- 米国上院議員、マイクロソフトを「重大なサイバーセキュリティの怠慢」で非難

- パナマ経済省、INC ランサムウェアによる侵害を公表

- 中国の脅威アクター UNC5174 が VMWare 脆弱性 (CVE-2025-41244) を悪用していた可能性

- 脅威アクター Confucius、WooperStealer と Anondoor マルウェアでパキスタンを攻撃

- 北朝鮮が背後に居る攻撃者、2025 年に $2 billion(2000 億円)を盗み出す

- イランが背後に居る MuddyWater が 100 以上の政府機関に Phoenix バックドアを設置

- PhantomCaptcha と呼ばれるキャンペーン。ウクライナ支援活動者を攻撃

- ToolShell の脆弱性 (CVE-2025-53770) を使用した中東の通信会社への中国による攻撃

- マルウェア・ランサムウェア・その他のインシデント・攻撃

- Jaguar LandRover にサイバーインシデント

- Palo Alto Network がデータ侵害。顧客情報とサポートケースが流出

- 攻撃者が HexStrike-AI を使用して n-Day 脆弱性を悪用

- Cisco ASA デバイスを狙ったネットワークスキャンが急増

- 「GhostAction」と呼ばれる GitHub へのサプライチェーン攻撃

- 新たな攻撃「VMScape(CVE-2025-40300)」。AMD、Intel CPU のゲストホスト分離が破られる

- 「Scattered Lapsus$ Hunters」による犯行声明

- FinWise 銀行でデータ漏洩

- @ctrl/tinycolor@4.1.1 に含まれるマルウェアによる npm のサプライチェーン攻撃

- ステガノグラフィーを利用した、新たな FileFix 攻撃

- SonicWall の Cloud バックアップ (MySonicWall) のデータ侵害

- ShinyHunter グループが SalesLoft Drift の侵害に関して犯行を主張

- FBI は、偽の FBI 犯罪報告ポータルを利用する攻撃者について警告

- UK、Scattered Spider のメンバーと見られる2名の十代を逮捕

- EU の幾つかの空港でランサムウェアによる混乱

- 自動車大手ステランティス、セールスフォースのハッキング後にデータ漏洩を確認

- 偽の LastPass が出回る。Mac がターゲットになっている模様

- GitHub が npm 攻撃等を受けて認証・公開方法を変更へ

- 非公式の Postmark MCP npm がユーザーのメールを密かに盗む

- 偽の Microsoft Teams インストーラーが Oyster マルウェアを展開

- Akira ランサムウェアが MFA で保護された Sonicwall VPN アカウントを侵害

- Medusa ランサムウェアグループが BBC 記者を犯罪に誘い込む

- ディーラー管理ソフトウェア (DMS) Motility Software Solutions へのランサムウェア攻撃

- 悪意のある PyPI パッケージ soopsocks が削除前に 2,653 台のシステムに感染

- Cache Smuggling を用いた新たな FileFix 攻撃

- 攻撃者が Velociraptor ツールを悪用

- ハーバード大学、Oracle E-Business Suite の悪用による攻撃を調査

- LastPass、Bitwarden の侵害アラートを装ったフィッシング

- ClickFix 攻撃で TikTok ビデオが使用されている模様

- American Airline の子会社 Envoy Air が Oracle E-Business Suite 経由によるデータ侵害を確認

- ロシア政府が支援する COLDRIVER による新たなマルウェア

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅